Las buenas prácticas de la seguridad de la información

Seguridad de la información

Hoy en día, la mayoría de organizaciones se han unido a la transformación digital y con esto, han comenzado a almacenar su información de forma virtual por medio de dispositivos electrónicos o en la nube. Sin embargo, esto no quiere decir que no se vayan a ver enfrentadas a riesgos cibernéticos, por esto es muy importante contar con un sistema de gestión de seguridad de la información que permite proteger todos los datos y evitar consecuencias fatales.

¿Qué es la seguridad de la información y para que se utiliza?

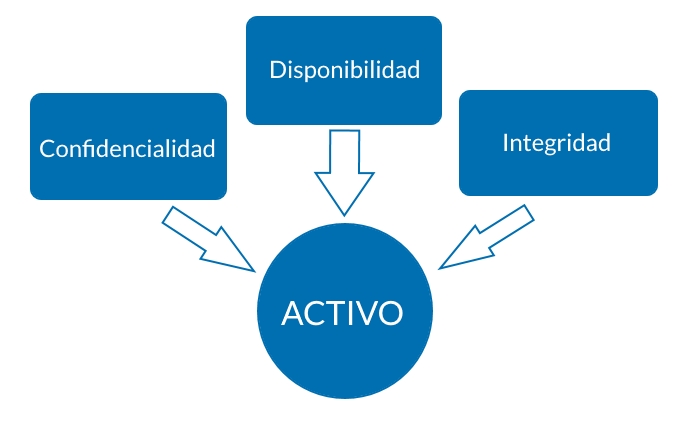

La seguridad de la información establece el proceso de identificar, valorar y gestionar los activos de información y riesgos mediante un conjunto de medidas preventivas que permitan salvaguardar la información de las organizaciones y, además, mantener su confidencialidad, integridad y disponibilidad de una forma crítica, valiosa y sensible.

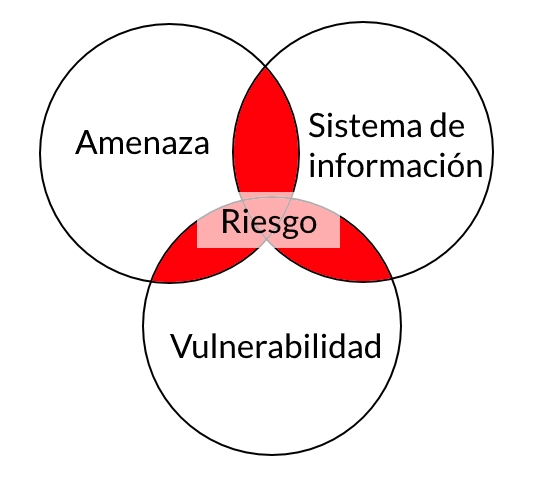

Amenaza

Corresponde a toda acción que aprovecha una vulnerabilidad para atentar contra la seguridad del sistema de gestión de seguridad de la información, algunas amenazas pueden ser:

- Fraude asistido por computadora

- Espionaje, sabotaje y vandalismo

- Fenómenos naturales

- Desconocimiento o mal uso de la información por parte del recurso humano

Vulnerabilidad

Es una debilidad o fallo en el sistema de gestión de seguridad de la información que pone en riesgo la seguridad de la información, por ejemplo, pueden presentarse:

- Fallos en los diseños.

- Errores de configuración.

- No generar backup de información.

- Carencias de procedimiento y controles.

Términos claves de la norma ISO 27001

Activo: cualquier elemento que tiene valor para la organización.

Confidencialidad: propiedad que determina que la información no esté disponible ni sea revelada a individuos, entidades o procesos no autorizados.

Integridad: propiedad de salvaguardar la exactitud y estado completo de los activos.

Disponibilidad: propiedad de que la información sea accesible y utilizable por solicitud de una entidad autorizada.

Sistema de gestión de seguridad de la información

Es una herramienta de gestión que permite identificar, conocer, gestionar y minimizar los posibles riesgos que atenten contra la seguridad de la información.

Es necesario preservar la confidencialidad, la integridad y la disponibilidad de la información al interior de la compañía y a los stakeholders interesados en la misma.

Se promueve el enfoque basado en procesos, es decir, en la identificación de interacción entre procesos y gestión de modelo PHVA.

Recomendaciones de seguridad

Las siguientes recomendaciones de seguridad y protección de datos pueden y deben incorporarse a las tareas diarias con el fin de reforzar nuestra postura general de seguridad:

- No revelar información interna, principalmente de personas físicas, a terceros no identificados o que no se encuentren debidamente autorizados.

- Evitar tomar fotografías en ambientes laborales, sobre todo si se quieren compartir por redes sociales o sistemas de mensajería instantánea, ya que pueden incluir vistas de pantallas, notas u otros papeles o sistemas que revelen información sensible.

- Almacenar la documentación importante bajo llave, y retirar cuanto antes las impresoras compartidas la documentación que se imprima.

- Cerrar sesión del sistema o bloquéelo cuando se ausente de su computadora de trabajo.

- No comparta contraseñas. Jamás deberá proporcionarlas por correo electrónico e ignore cualquier mensaje de correo electrónico que solicite cambiarlas, si no viene de personal autorizado y coincide con la gestión que acaba de realizar.

- Se debe asegurarse que los sitios web en los que ingrese contraseñas o datos personales cuente con el “https” al inicio de la dirección web. De esta forma toda la información que ingrese se encontrará segura.

- Utilizar los sistemas informáticos con la finalidad exclusiva de cumplir con todas las funciones de su cargo. Cualquier otro uso puede considerarse indebido y, por lo tanto, puede ponerle en riesgo.

- Evitar utilizar memorias flash y discos duros externos para mantener respaldos. Deben hacerse por personal especializado, en ubicaciones locales o remotas, en equipos o sistemas seguros que se dedican a dicha función.

- Evitar el uso de almacenamientos en la nube que no se encuentre expresamente autorizados por la organización. La información que se encuentra almacenada en la nube no suele estar sujeta a las mismas normas legales de su país, se encuentra expuesta a ataques las 24 horas al día, y dificulta verificar con quién fue compartida y si el acceso de terceros fue retirado cuando ya no la necesitaban.

- Evitar el uso de dispositivos personales que no se encuentren expresamente autorizados para almacenar o procesar datos laborales. Los dispositivos personales se encuentran mucho más expuestos a robos, extravíos y roturas, y tienen un riesgo mucho mayor de contener software malicioso.

- No realizar cambios en la configuración estándar de los sistemas sin autorización. Las computadoras laborales son configuradas de determinada forma para que no sean evidentes para los usuarios. Los cambios indebidos en configuración, programadas o ubicación de archivos suelen implicar riesgos y costos adicionales.

Diplomado ISO 27001 con la Escuela Europea de Excelencia

La evaluación y tratamiento de riesgos en ISO 27001 es un punto fundamental de la norma que será estudiado junto a todos los demás en el Diplomado Implementador de Sistemas de Gestión de Seguridad de la Información con la ISO/IEC 27001:2013. Tras su realización un alumno será capaz de implementar y auditar un SGSI en cualquier tipo de organización.

No dude en convertirse en un experto en seguridad de la información matriculándose en este curso formativo aquí.