ISO 27001: El impacto en los Sistemas de Gestión de Seguridad de la Información

Sistema de Gestión de Seguridad de la Información

El impacto generado sobre un activo de información según la norma ISO 27001 es la consecuencia de la materialización de una amenaza.

Características del impacto

El impacto es, la diferencia entre las estimaciones del estado de seguridad del activo antes y después de materializar las amenazas. En un Sistema de Gestión de Seguridad de la Información al materializarse una amenaza el activo cambia de estado, es decir, antes de producirse la amenaza tenemos un activo y después de que efectúe la amenaza tenemos la diferencia entre el estado anterior y el posterior a la amenaza.

Tipos de impacto

Empleamos una tipología de impactos orientada a la naturaleza de todas las consecuencias en las diferentes combinaciones activo-amenaza.

Simplemente por la disfunción de un activo no es normal que se constituya un impacto sino que solamente cambia de estado, generado en el activo un deterioro y perjuicio apreciable. No se considera impacto la interrupción por un pequeño rato de la energía de tratamiento de alguna aplicación del sistema, que se reenvíe de forma automática de cualquier mensaje mediante un servicio de mecanismo de auto-recuperación.

Se consideran tres grupos de impactos, ordenados según las consecuencias que reduzcan el estado de seguridad del activo que haya sido atacado, puede ser directamente e indirectamente. Dentro de esto tenemos que el impacto puede ser cualitativo con pérdidas funcionales, cualitativo con pérdidas orgánicas y cuantitativo, si las pérdidas se traducen en dinero más o menos directamente.

Cualitativo con pérdidas funcionales:

- SA, subestado de Autenticación: el deterioro no suele ser evolutivo y produce de forma directa la anulación de los documentos y de procedimientos.

- SC, subestado de Confidencialidad: el deterioro no suele ser evolutivo y presenta diferentes consecuencias, unas pueden ser directas y otras indirectas.

- SI, subestado de Integridad: el deterioro puede ser evolutivo y tener consecuencias tanto directas como indirectas.

- SD, subestado de Disponibilidad: el deterioro suele ser evolutivo y causar degradación de la productividad del activo como recurso o interrupción de su funcionamiento de una forma más o menos profunda y duradera.

Cualitativo con pérdidas orgánicas:

- N1, pérdidas de valor económico: se introducen todos los costes de reposición de la funcionalidad, en las que se incluyen las tasas, las sustituciones, las reparaciones o limpiar los daños ocasionados.

- N2, pérdidas indirectas: se pueden valorar económicamente y normalmente hablamos de gastos de tasación y restauración, etc.

- N3, pérdidas indirectas: se pueden valorar económicamente y se encuentran unidas a disfuncionalidades tangibles, en las que se aprecia el coste del retraso o la interrupción de funciones de forma operacional de la organización, la perturbación o la ruptura de flujos y ciclos productivos, además de la incapacidad de cumplimentar las obligaciones.

- N4, pérdidas económicas asociadas a la responsabilidad legal: el responsable es el propietario del Sistema de Información por los perjuicios causados a terceros.

Cuantitativo

- L1, pérdidas de fondos patrimoniales intangibles: son pérdidas de conocimientos que son imposibles de recuperar, información confidencial, etc.

- L2, responsabilidad penal por incumplir las obligaciones legales.

- L3, Perturbación de la situación política-administrativa de una forma embarazosa.

- L4, generar daño a las personas: cuando no son valorables para indemnización.

Según el estándar internacional ISO 27701, las consecuencias de forma directa que tienen sobre el estado de seguridad del activo de información, acarrean dos atributos o factores:

- Gravedad intrínseca del resultado.

- Agravante o atenuante de forma circunstancial.

Todos los atributos hacen que cambie, al menos algo cada nivel de los cuatro subestados A-C-I-D de seguridad del activo: Autenticación, Confidencialidad, Integridad y Disponibilidad.

- Si observamos las consecuencias indirectas vemos que genera un gran impacto sobre los atributos más importantes.

- El aspecto cuantitativo de la consecuencia provocada, bien sea material o inmaterial.

Métricas del impacto

Las grandes diferencias que encontramos entre los atributos generan que se produzcan variaciones a la hora de medir y tratar el impacto, aunque normalmente todas suelen cualitativas. En un Sistema de Gestión de Seguridad de la Información para poder valorar los impactos tenemos dos formas básicas, que se encuentran fundamentadas en las escalas cualitativas:

- Se deben valorar las unidades monetarias dentro de una escala de niveles que sean meramente orientativos, en los que se representan las cantidades a la hora de emplear la paliación de los daños producidos por una amenaza que se haya materializado en la empresa.

- Se valora el tiempo durante el que se encuentra no disponible algún activo importante.

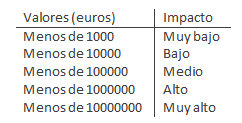

Las organizaciones de tamaño medio que tienen implementado un Sistema de Gestión de Seguridad de la Información según la norma ISO27001 suelen admitir una escala exponencial de impactos económicos en los que se recoge la valoración psicológica de la capacidad de financiación con la que cuentan:

En otros casos se realiza un análisis de riesgos, el impacto cualitativo se relaciona con las posibilidades de recuperación y supervivencia de la propia organización.

Se debe intentar medir los impactos en euros u otros índices objetivos, aunque no siempre es posible salvo si se utilizan métodos indirectos y objetivos. Por lo que en un primer intento se escoge la medida del impacto del coste de reposición del activo dañado. Si con esta medida no se consigue nada o no tiene sentido, se debe apreciar el coste de reposición dependiendo de la función que se realiza por el activo dañado, mediante el deterioro de alguno de los subestados de seguridad. Podemos poner los siguientes ejemplos:

- Se produce una pérdida grave del subestado de disponibilidad de un activo de tipo información que afecta de forma total o parcial a la funcionalidad de la empresa durante cierto tiempo.

- La pérdida grave del subestado de confidencialidad no genera una pérdida de facturación en el momento actual, pero si se pude haber ofrecido la lista de pedidos a un competidor que la puede utilizar para robarte clientes con los que esto generará una disminución en la facturación.

Software ISO 27001

El Software ISO-27001 para Riesgos y Seguridad de la Información, está capacitado para responder a numerosos controles para el tratamiento de la información gracias a las aplicaciones que contiene y que son totalmente configurables según los requerimientos de cada organización. Además, este software permite la automatización del Sistema de Gestión de Seguridad de la Información.