ISO 27001: ¿Cómo analizar y gestionar los riesgos en un SGSI?

Sistema de Gestión de Seguridad de la Información

Según el estándar internacional ISO 27001 el submodelo de procesos define de forma sistémica el camino que se debe seguir para realizar un proyecto de análisis y gestión de riesgos. Este submodelo es el marco de trabajo en el que se agrupan y ordenan todas las acciones que se realizan y además, incluye todas las dificultades para conseguirlo. Resumiendo define lo siguiente:

- Estructurar el proyecto sirve de guía al equipo de trabajo y permite involucrar en él a los clientes, a los responsables de activos que hay que proteger y a los clientes.

- El conjunto de productos que se ofrece.

- El conjunto de técnicas para conseguir los productos.

- Funciones y responsabilidades de las personas que ponen en marcha el proyecto.

El submodelo de procesos es capaz de formalizar las diferentes acciones, las sucesiones y la estructura en tres niveles diferentes: etapas, actividades y tareas.

- En cada etapa se agrupan diferentes actividades, establece los hitos de decisión y consigue los productos intermedios y finales.

- En cada actividad se agrupan las diferentes tareas con criterios de carácter funcional.

- En cada terea se describe el trabajo realizado en el mínimo componente del desglose y suele asignarse a un solo tipo de puesto y de ejecutantes. La descripción de estos conceptos son: acciones que se deben realizar, atores, productos y documentos que se obtendrán como productos de acciones, validaciones y aprobaciones de los resultados obtenidos.

El método MAGERIT utiliza el término “unidades” para referirse a los diferentes ámbitos de la organización dentro de una entidad.

El esquema explicativo es necesario para construir un proyecto de seguridad específico, ayuda por una parte a seguir el procedimiento general y por otra a adaptarlo al problema que queremos solucionar, pero siempre teniendo en cuenta la política de seguridad establecida por la organización como le solicita la norma ISO27001.

Si la adaptación resulta demasiado compleja, el proyecto puede realizarse con ayuda de algún experto en Sistemas de Seguridad de la Información ISO-27001.

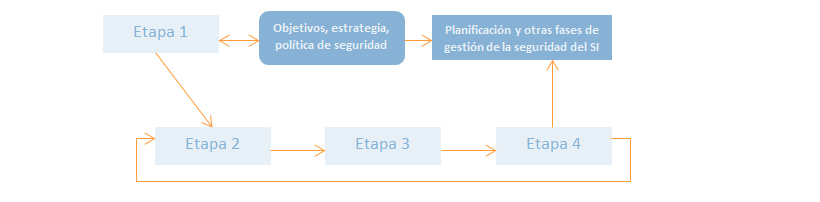

El submodelo de procesos de MAGERIT dispone cuatro etapas:

- Etapa 1 “Planificación de análisis y gestión de riesgos”, estableciendo las consideraciones necesarias para poder comenzar con el proyecto de análisis y gestión de riesgos, lo que permite la investigación de la oportunidad definiendo los objetivos que se cumplen y el dominio que engloba.

- Etapa 2 “Análisis de riesgos”, facilita la identificación y valora las entidades que intervienen en el riesgo, se obtiene la evaluación de dichas áreas de dominio y además, realiza una estimación de los diferentes riesgos.

- Etapa 3 “Gestión de riesgos”, permite identificar las diferentes funciones que reducen el riesgos detectado, selecciona la medidas necesarias para que sean aceptables las funciones existentes y las restricciones.

- Etapa 4 “Selección de salvaguarda”, facilita la selección de los diferentes mecanismos que se deben implementar, además elabora una orientación del plan de implantación de los diferentes mecanismos que permitan que se salve la información importante, recoge los diferentes documentos de trabajo del proceso de análisis y gestiona los riesgos.

En esta figura representamos el ciclo de etapas del proceso realizado por el método MAGERIT y conforma la fase de análisis y la gestión de riesgos dentro de la gestión de la Seguridad de los Sistemas de Seguridad de la Información ISO 27001.

En cada etapa se realizan diferentes actividades, cada una con contenido específico aunque se comparta con otras tareas más técnicas en cuanto a ejecución. Estas actividades son:

Etapa 1: Planificación de análisis y gestión de riesgos

- Oportunidad de realización: se clarifica la oportunidad de realización.

- Definición del dominio y los objetivos: se especifica el dominio de los objetivos del proyecto.

- Planificación del proyecto: se planifican las entrevistas.

- Puesta en marcha del proyecto: seleccionar criterios de evaluación y técnicas para el proyecto, asignar los recursos necesarios.

Etapa 2: Análisis de riesgos

- Recogida de información: preparar la información.

- Identificación y agrupación de activos: identificar los grupos de activos y valorarlos.

- Identificación y evaluación de amenazas: identificar y agrupar las amenazas.

- Identificación y estimación de vulnerabilidades: identificar y estimar las vulnerabilidades.

- Identificación y valoración de impactos: identificar, tipificar y valorar los impactos.

- Evaluación del riesgo: evaluar y analizar el riesgo.

Etapa 3: Gestión de riesgos

- Interpretación del riesgo: interpretar los diferentes riesgos.

- Identificación y estimación de las funciones para proteger la información: identificar las funciones de protección.

- Seleccionar las mejores funciones de protección: aplicar parámetros de selección.

- Cumplir con los objetivos marcados: determinar el cumplimiento de los objetivos.

Etapa 4: Selección de medidas de protección

- Identificar mecanismos de protección de información: identificar, estudiar e incorporar restricciones.

- Selección de mecanismos de protección: identificar los diferentes mecanismos a implantar.

- Especificación de los mecanismos de implantación: especificar los mecanismos que implantar.

- Planificar la implementación: priorizar y evaluar los mecanismos.

- Integrar los resultados: integrar los resultados.

Software ISO 27001

El estándar internacional ISO 27001, junto con todas las normas que componen su familia, generan todos los requisitos necesarios para poder implementar un Sistema de Gestión de Seguridad de la Información de una forma rápida y sencilla, además el Software ISOTools Excellence para ISO-27001 presta solución a todas estas cuestiones que se plantean a la hora de implementar un Sistema de Gestión de Seguridad de la Información en una empresa.